Denne rapporten tar for seg følgende temaer for å hjelpe deg med å håndtere relevante cyberangrepsscenarier i lys av den pågående krisen i Ukraina og lignende kritiske hendelser:

Denne rapporten tar for seg følgende temaer for å hjelpe deg med å håndtere relevante cyberangrepsscenarier i lys av den pågående krisen i Ukraina og lignende kritiske hendelser:

-

- Vanlige tegn på nettangrep

- Sjekkliste for cybersikkerhet

Den pågående krisen i Ukraina har vist at konsekvensene av en ekstrem kritisk hendelse kan være vidtrekkende og ikke begrenset til stedet der den inntreffer. Den har globale konsekvenser som truer cybersikkerheten til myndigheter og bedrifter, den globale forsyningskjeden, varebevegelser, priser osv. The Byrået for cybersikkerhet og infrastruktur (CISA) advarer virksomheter i sektorer som finans, bank, energi og forsyning mot mulige cyberangrep. Disse cyberangrepene kan potensielt påvirke kritisk infrastruktur, forstyrre markeder og sabotere sikkerheten til land og myndigheter over hele verden.

Som et svar på de vestlige sanksjonene mot Russland har cybersikkerhetseksperter uttrykt at en potensiell cyberkrig mellom Russland og Vesten er i ferd med å omformes, og at dette er en absolutt bekymring som ikke kan overses med tanke på de cyberangrepene vi er vitne til mot den ukrainske vitale sektorer og infrastruktur i Ukraina.

Hva er vanlige tegn på cyberangrep?

1. Mistenkelige e-poster

Hvis bedriftens e-post har blitt kompromittert, kan hackere bruke man-in-the-middle-angrep for å få tilgang til konfidensiell informasjon, stjele påloggingsinformasjon, spionere data og sabotere kommunikasjon.

Hva gjør vi nå?

- Ikke oppgi informasjon til uvedkommende, og kontakt IT-sikkerhetsteamet for å sjekke og stoppe angrepet.

- Selskapets ansatte må læres opp til å være oppmerksomme på mistenkelig praksis. Opplæring kan gi dem de nødvendige ferdighetene til å redusere risikoen på et tidlig stadium.

- Endre passord til nye ubrukte passord.

2. Langsomme tilkoblinger

Langsom tilkobling til datamaskinen eller nettverket kan være et tegn på et dataangrep. Dette scenariet indikerer at data kopieres til en tredjepart. Antivirusprogrammene på de ansattes datamaskiner kan oppdage ondsinnede aktiviteter, og bedriftens server kan varsle om at IT-systemet er under angrep.

Hva gjør vi nå?

- Ta kontakt med IT-teamet for ytterligere hjelp og veiledning.

- Unngå upålitelige Wi-Fi-ressurser

- Hold antivirusprogrammet oppdatert

3. Mistenkelige kontoaktiviteter

Mistenkelig nettverksaktivitet kan referere til uvanlig atferd som unormale tilgangsmønstre, databaseaktiviteter, filendringer og andre uvanlige handlinger som kan indikere et angrep eller datainnbrudd.

Hva gjør vi nå?

- Hvis du oppdager noe av dette, bør du varsle IT- og sikkerhetsteamet for å finne årsaken og sikre at dataene dine er beskyttet i fremtiden.

- Bytt til sterkere og sikrere passord

Sjekkliste for cybersikkerhet

Inntrengingstesting

Opplæring av ansatte

TIPS

Definere ansvarsområder og oppgaver

Utvikle en beredskapsplan

Cybertrusler som Ransomware blokkerer ofte bedriftsnettverk. Vanligvis begrenser den brukernes tilgang inntil løsepenger er betalt. I dette tilfellet vil kommunikasjonen være begrenset og kompleks fordi offerets e-postsystem er ødelagt, viktige registre er utilgjengelige og hele systemet er nede. I et slikt scenario må man ha planer for å håndtere krisen. Det er lurt å forhåndsbestemme de første tiltakene og definere strategiske tiltak. For eksempel

Innledende respons - nedre nivå

Sikre alle data

✓ Varsle intern eller ekstern ekspertise, f.eks. Computer Emergency Response Team.

✓ Endre alle passord og krypteringsnøkler

Iverksette tiltak for å bevare og gjenopprette data

Strategisk respons

✓ Vurdere tidligere kontroller og bestemme hvilke kontroller som skal implementeres

✓ Forberede pressemelding

✓ Ta tak i eventuelle svakheter i systemet og inngå en kontrakt med en ekstern organisasjon for å utføre sikkerhetstesting.

TIPS

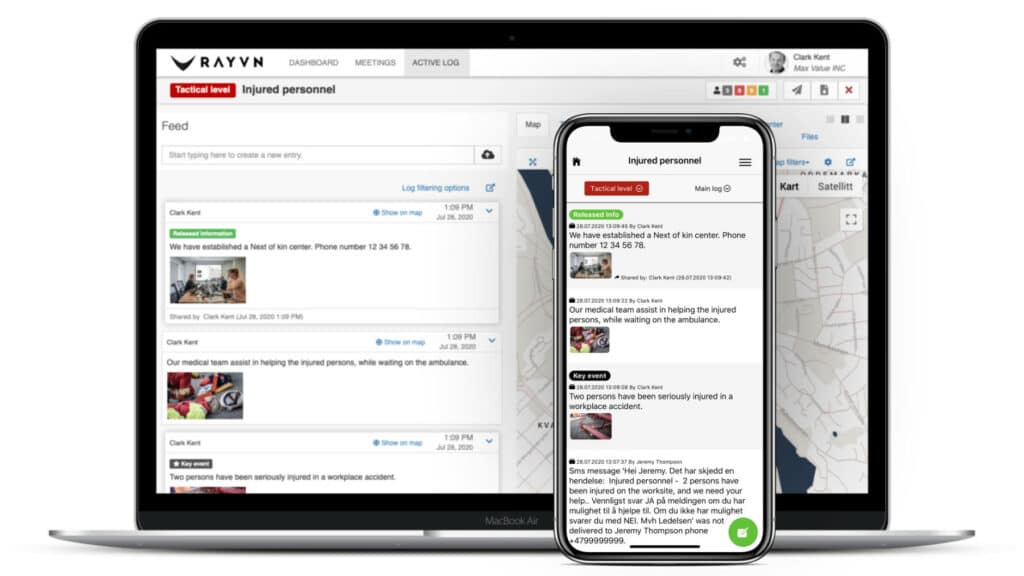

Invester i et skikkelig krisehåndteringsverktøy

TIPS

Din 14-dagers RAYVN gratis prøveperiode!

Test RAYVN og alle funksjonene i organisasjonen din

Enkel registreringsprosess. Du trenger ikke å oppgi kredittkort for å registrere deg for prøveperioden.

Supportteamet vårt er her for å hjelpe deg hvis du har spørsmål.